Después de comentar en clase con mis estudiantes la importancia de las actualizaciones para mantener la seguridad de un sistema surgió del debate de si deberíamos programar las actualizaciones automáticamente o no y, como en la mayoría de casos, hay que matizar algunas cuestiones. Aquí tenéis mi opinión al respecto

Después de comentar en clase con mis estudiantes la importancia de las actualizaciones para mantener la seguridad de un sistema surgió del debate de si deberíamos programar las actualizaciones automáticamente o no y, como en la mayoría de casos, hay que matizar algunas cuestiones. Aquí tenéis mi opinión al respecto

Cualquier software es susceptible de recibir actualizaciones: sistemas operativos, SGBD, navegadores, máquinas virtuales, servicios, librerías, plugins, aplicaciones web, etc. Actualizar nuestros sistemas y aplicaciones es de suma importancia para resolver las vulnerabilidades que se van encontrando y que pueden ser explotadas por ciberdelincuentes. Se trata de una medida que se ha de tomar cuanto antes.

Para estar al día de las actualizaciones que nos puedan afectar debemos suscribirnos a boletines o servicios de notificación de los fabricantes o de organizaciones como Hispasec que dispone de un servicio llamado Una Al Día en el que informa de las últimas vulnerabilidades, filtraciones y otros problemas de seguridad que hayan sido publicados.

La importancia de las actualizaciones es incuestionable y probablemente para usuarios finales configurar las actualizaciones automáticas o actualizar inmediatamente nada conocer la existencia de un parche o actualización disponible sea una buen idea.

Dicho esto habría que matizar esta decisión para un/a administrador/a de sistemas de una organización. En el caso de software de una organización del que dependa la lógica de negocio en el que una contingencia tuviera un impacto medio o alto deberíamos plantearnos cuándo actualizar. Existe software complejo con muchas dependencias que podría afectar a otras aplicaciones y cuya actualización podría suponer una parada y pérdida de disponibilidad y en el peor de los casos pérdida de integridad de la información. Se conocen casos de sistemas que no se han levantado tras una actualización y han causado grandes pérdidas a la organización. Una simple actualización de un fichero de configuración al que se han dedicado horas de trabajo podría suponer un quebradero de cabeza para un/a administrador/a de sistemas y podrían pasar días hasta encontrar el fallo y conseguir levantar los sistemas.

🃏En estos casos mi recomendación sería:

- En primer lugar, informarnos sobre dicha actualización, consultar en foros o a otros/as administradores/as de sistemas si han tenido algún problema con la actualización.

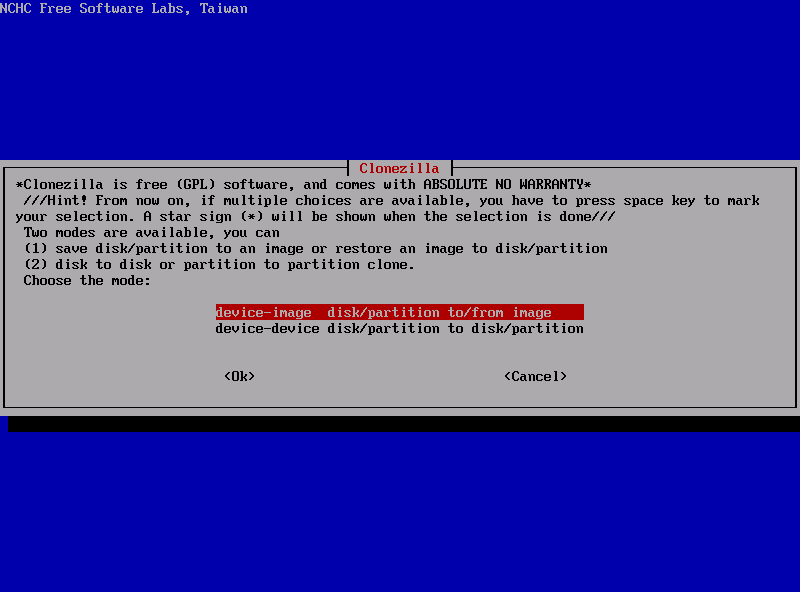

- Hacer una backup para poder restaurar en caso de pérdida de integridad.

- Probar la actualización en un entorno de pruebas como una máquina virtual si es posible.

- Buscar la mejor ventana de tiempo para realizar la actualización por si hubiera que reiniciar máquinas o si ocurriera alguna contingencia.